PENGERTIAN JARINGAN NIRKABEL

Jaringan nirkabel (Inggris: wireless network) adalah bidang disiplin yang berkaitan dengan komunikasi antar sistem komputer tanpa menggunakan kabel. Jaringan nirkabel ini sering dipakai untuk jaringan komputer baik pada jarak yang dekat (beberapa meter, memakai alat/pemancar bluetooth) maupun pada jarak jauh (lewat satelit). Bidang ini erat hubungannya dengan bidang telekomunikasi, teknologi informasi, dan teknik komputer. Jenis jaringan yang populer dalam kategori jaringan nirkabel ini meliputi: Jaringan kawasan lokal nirkabel (wireless LAN/WLAN), dan Wi-Fi.

Jaringan nirkabel biasanya menghubungkan satu sistem komputer dengan sistem yang lain dengan menggunakan beberapa macam media transmisi tanpa kabel, seperti: gelombang radio, gelombang mikro, maupun cahaya infra merah.

Pada tahun 1970 Norman Abramson, seorang profesor di University of Hawaii, mengembangkan komputer pertama di dunia jaringan komunikasi, ALOHAnet, menggunakan biaya rendah seperti ham-radio. Dengan bi-directional topologi bintang, sistem komputer yang terhubung tujuh ditempatkan lebih dari empat pulau untuk berkomunikasi dengan komputer pusat di Pulau Oahu tanpa menggunakan saluran telepon.

"Pada tahun 1979, FR Gfeller dan U. Bapst menerbitkan makalah di Proceedings IEEE pelaporan percobaan jaringan area lokal nirkabel menggunakan komunikasi infra merah disebarkan. Tak lama kemudian, pada tahun 1980, P. Ferrert melaporkan percobaan penerapan kode satu radio spread spectrum untuk komunikasi di terminal nirkabel IEEE Konferensi Telekomunikasi Nasional. Pada tahun 1984, perbandingan antara infra merah dan CDMA spread spectrum untuk komunikasi jaringan informasi kantor nirkabel diterbitkan oleh IEEE Kaveh Pahlavan di Jaringan Komputer Simposium yang muncul kemudian dalam IEEE Communication Society Magazine. Pada bulan Mei 1985, upaya Marcus memimpin FCC untuk mengumumkan ISM band eksperimental untuk aplikasi komersial teknologi spread spectrum. Belakangan, M. Kavehrad melaporkan percobaan sistem PBX nirkabel kode menggunakan Division Multiple Access. Upaya-upaya ini mendorong kegiatan industri yang signifikan dalam pengembangan dari generasi baru dari jaringan area lokal nirkabel dan diperbarui beberapa lama diskusi di radio portabel dan mobile industri.

Generasi pertama dari modem data nirkabel dikembangkan pada awal 1980-an oleh operator radio amatir, yang sering disebut sebagai radio paket ini. Mereka menambahkan komunikasi data pita suara modem, dengan kecepatan data di bawah 9.600-bit / s, untuk yang sudah ada sistem radio jarak pendek, biasanya dalam dua meter band amatir. Generasi kedua modem nirkabel dikembangkan FCC segera setelah pengumuman di band eksperimental untuk non-militer penggunaan spektrum penyebaran teknologi. Modem ini memiliki kecepatan data yang diberikan atas perintah ratusan kbit / s. Generasi ketiga modem nirkabel ditujukan untuk kompatibilitas dengan LAN yang ada dengan data tingkat atas perintah Mbit / s. Beberapa perusahaan yang mengembangkan produk-produk generasi ketiga dengan kecepatan data di atas 1 Mbit / s dan beberapa produk sudah diumumkan oleh waktu pertama IEEE Workshop on Wireless LAN.

KOMPONEN KOMPONEN JARINGAN NIRKABEL

Sebuah device yang mengirim dan menerima sinyal untuk satu tujuan utama yaitu memeperluas area jangkauan.

1.Wireless Wizard

Meningkatkan keandalan dan penggunaan dari setiap WiFi, WiMAX, LTE, 3G atau jaringan data nirkabel.

2.Easy wifi radar

untuk menemukan dan terhubung untuk membuka jalur akses nirkabel dengan mouseclick tunggal. Terhubung ke hotspot gratis tanpa kerumitan.

3.Advanced port scanner

dapat memindai port sangat cepat, berisi deskripsi untuk port umum, dan dapat melakukan scan pada rentang port yang telah ditentukan.

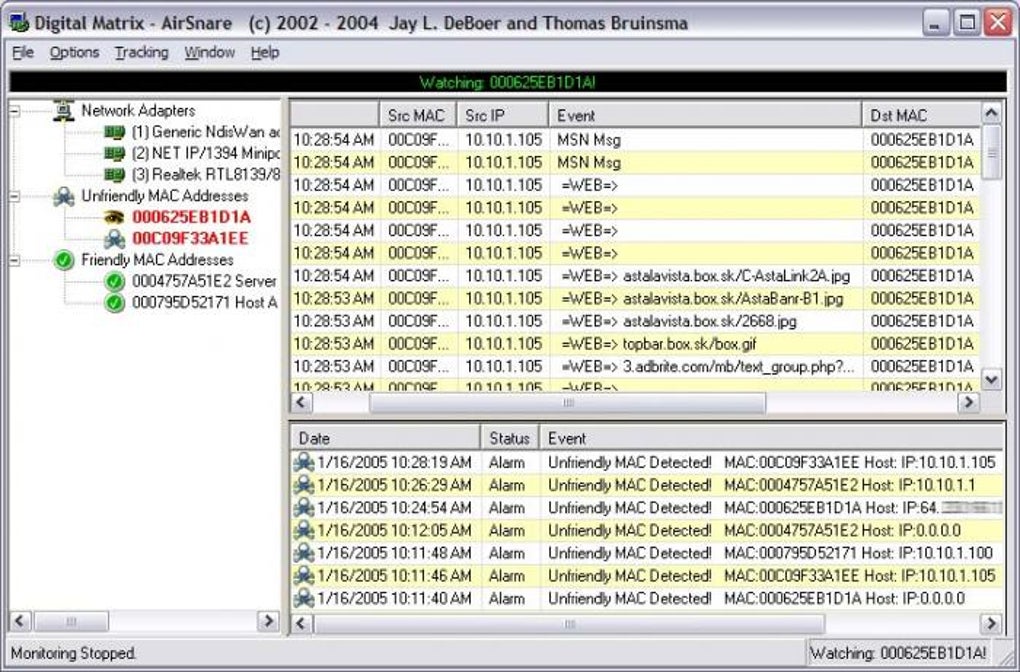

4.AirSnare

adalah aplikasi Wi-Fi besar bagi mereka situasi di mana Anda benar-benar perlu untuk terhubung ke jaringan terbuka.

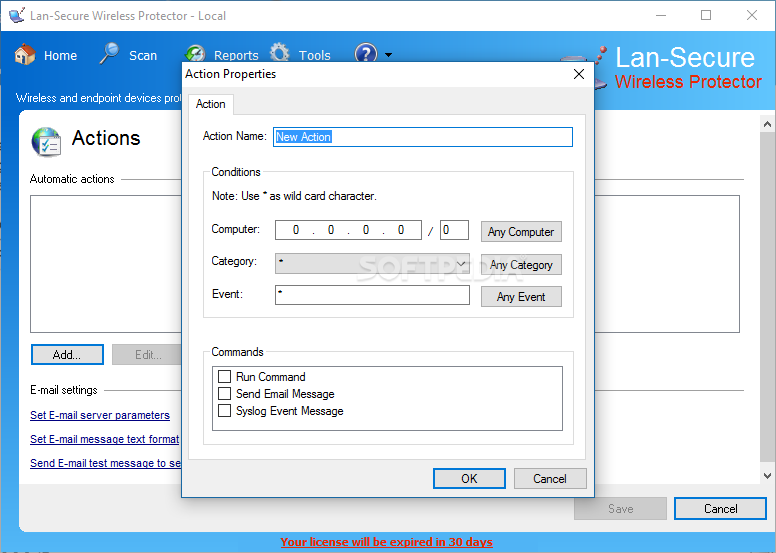

5.Wireless Protector Enterprise 1.3

Wireless Protector manajemen berbasis windows dan perangkat lunak keamanan yang secara otomatis menonaktifkan WiFi adapter pada komputer yang terhubung ke jaringan LAN perusahaan dan kembali mengaktifkan WiFi ketika kabel LAN diputus dari komputer nirkabel. Perangkat lunak ini bertindak sebagai server untuk semua komputer nirkabel dilindungi dan perlu diinstal hanya sekali pada platform windows aktif yang dihubungkan dengan kabel LAN ke jaringan perusahaan.

6.Cisco Packet Tracer

Tutorial menggunakan Cisco

Jaringan nirkabel (Inggris: wireless network) adalah bidang disiplin yang berkaitan dengan komunikasi antar sistem komputer tanpa menggunakan kabel. Jaringan nirkabel ini sering dipakai untuk jaringan komputer baik pada jarak yang dekat (beberapa meter, memakai alat/pemancar bluetooth) maupun pada jarak jauh (lewat satelit). Bidang ini erat hubungannya dengan bidang telekomunikasi, teknologi informasi, dan teknik komputer. Jenis jaringan yang populer dalam kategori jaringan nirkabel ini meliputi: Jaringan kawasan lokal nirkabel (wireless LAN/WLAN), dan Wi-Fi.

Jaringan nirkabel biasanya menghubungkan satu sistem komputer dengan sistem yang lain dengan menggunakan beberapa macam media transmisi tanpa kabel, seperti: gelombang radio, gelombang mikro, maupun cahaya infra merah.

Pada tahun 1970 Norman Abramson, seorang profesor di University of Hawaii, mengembangkan komputer pertama di dunia jaringan komunikasi, ALOHAnet, menggunakan biaya rendah seperti ham-radio. Dengan bi-directional topologi bintang, sistem komputer yang terhubung tujuh ditempatkan lebih dari empat pulau untuk berkomunikasi dengan komputer pusat di Pulau Oahu tanpa menggunakan saluran telepon.

"Pada tahun 1979, FR Gfeller dan U. Bapst menerbitkan makalah di Proceedings IEEE pelaporan percobaan jaringan area lokal nirkabel menggunakan komunikasi infra merah disebarkan. Tak lama kemudian, pada tahun 1980, P. Ferrert melaporkan percobaan penerapan kode satu radio spread spectrum untuk komunikasi di terminal nirkabel IEEE Konferensi Telekomunikasi Nasional. Pada tahun 1984, perbandingan antara infra merah dan CDMA spread spectrum untuk komunikasi jaringan informasi kantor nirkabel diterbitkan oleh IEEE Kaveh Pahlavan di Jaringan Komputer Simposium yang muncul kemudian dalam IEEE Communication Society Magazine. Pada bulan Mei 1985, upaya Marcus memimpin FCC untuk mengumumkan ISM band eksperimental untuk aplikasi komersial teknologi spread spectrum. Belakangan, M. Kavehrad melaporkan percobaan sistem PBX nirkabel kode menggunakan Division Multiple Access. Upaya-upaya ini mendorong kegiatan industri yang signifikan dalam pengembangan dari generasi baru dari jaringan area lokal nirkabel dan diperbarui beberapa lama diskusi di radio portabel dan mobile industri.

Generasi pertama dari modem data nirkabel dikembangkan pada awal 1980-an oleh operator radio amatir, yang sering disebut sebagai radio paket ini. Mereka menambahkan komunikasi data pita suara modem, dengan kecepatan data di bawah 9.600-bit / s, untuk yang sudah ada sistem radio jarak pendek, biasanya dalam dua meter band amatir. Generasi kedua modem nirkabel dikembangkan FCC segera setelah pengumuman di band eksperimental untuk non-militer penggunaan spektrum penyebaran teknologi. Modem ini memiliki kecepatan data yang diberikan atas perintah ratusan kbit / s. Generasi ketiga modem nirkabel ditujukan untuk kompatibilitas dengan LAN yang ada dengan data tingkat atas perintah Mbit / s. Beberapa perusahaan yang mengembangkan produk-produk generasi ketiga dengan kecepatan data di atas 1 Mbit / s dan beberapa produk sudah diumumkan oleh waktu pertama IEEE Workshop on Wireless LAN.

KOMPONEN KOMPONEN JARINGAN NIRKABEL

1.HARDWARE

Secara umum, komponen-komponen / perangkat yang dibutuhkan untuk dapat menjalankan jaringan wireless antara lain sebaga berikut :- Access Point

- POE (Power Over Ethernet)

- Box Access Point

- Penangkal Petir (Lightning Arrester)

- Wireless Adapter

- Wireless Router

- Wireless Repeater

- Wireless Bridge

Sebuah device yang mengirim dan menerima sinyal untuk satu tujuan utama yaitu memeperluas area jangkauan.

- Antenna

- Mobile/Desktop PC

Pada umumnya pada saat ini perangkat akses untuk pengguna (user) baik pada

laptop, tablet, smatphone, pc sudah dilengkapi dan terpasang media Wireless LAN

interface baik dalam bentuk PCI,USB maupun built up.

- Wireless LAN Interface

Pada perkembangan peralatan teknologi informasi dan komunikasi pada saat ini,

hampir semua peralatan memiliki kemampuan untuk melakukan koneksi ke suatu

jaringan tertentu dengan menggunakan Wireless seperti yang ada pada Laptop,

Komputer PC, Smartphone, Printer, Scannner dan peralatan lainnya. Wireless Lan

Interface ini selain sudah terpasang secara built up pada laptop/PC/Peralatan

lainnya namun juga dapat dilakukan penambahan pada perangkat tersebut. Berbagai

vendor menawarkan produk ini dengan berbagai kemampuan atau fitur dengan harga

yang kompetitif pula Perangkat tersebut

dikenal dengan sebutan Wireless LAN Adaptor USB.

2.SOFTWARE

1.Wireless Wizard

Meningkatkan keandalan dan penggunaan dari setiap WiFi, WiMAX, LTE, 3G atau jaringan data nirkabel.

2.Easy wifi radar

untuk menemukan dan terhubung untuk membuka jalur akses nirkabel dengan mouseclick tunggal. Terhubung ke hotspot gratis tanpa kerumitan.

3.Advanced port scanner

dapat memindai port sangat cepat, berisi deskripsi untuk port umum, dan dapat melakukan scan pada rentang port yang telah ditentukan.

4.AirSnare

adalah aplikasi Wi-Fi besar bagi mereka situasi di mana Anda benar-benar perlu untuk terhubung ke jaringan terbuka.

5.Wireless Protector Enterprise 1.3

Wireless Protector manajemen berbasis windows dan perangkat lunak keamanan yang secara otomatis menonaktifkan WiFi adapter pada komputer yang terhubung ke jaringan LAN perusahaan dan kembali mengaktifkan WiFi ketika kabel LAN diputus dari komputer nirkabel. Perangkat lunak ini bertindak sebagai server untuk semua komputer nirkabel dilindungi dan perlu diinstal hanya sekali pada platform windows aktif yang dihubungkan dengan kabel LAN ke jaringan perusahaan.

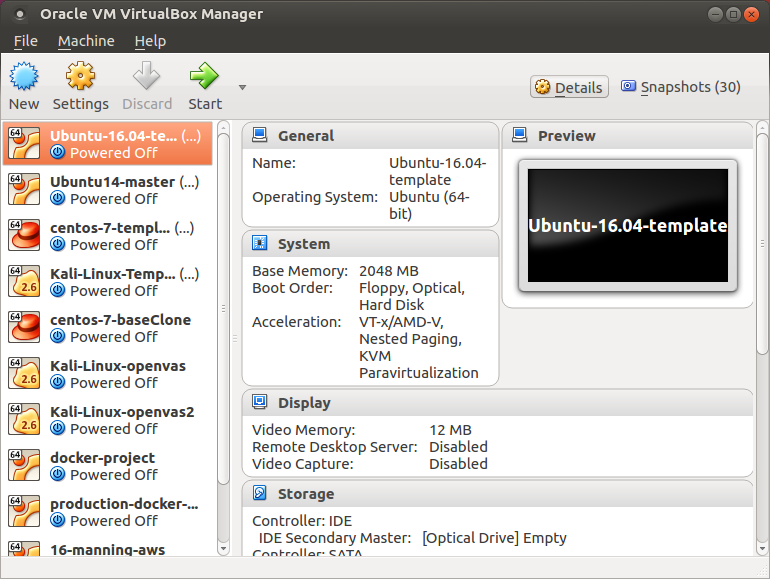

6.Cisco Packet Tracer

Packet Tracer adalah simulator alat-alat jaringan Cisco yang

sering digunakan sebagai media pembelajaran dan pelatihan, dan juga

dalam bidang penelitian simulasi jaringan komputer. Program ini dibuat

oleh Cisco Systems dan disediakan gratis untuk fakultas, siswa dan alumni yang telah berpartisipasi di Cisco Networking Academy.

Tujuan utama Packet Tracer adalah untuk menyediakan alat bagi siswa dan

pengajar agar dapat memahami prinsip jaringan komputer dan juga

membangun skill di bidang alat-alat jaringan Cisco.

Tutorial menggunakan Cisco